Transazioni NFC, esempi operativi di scambio delle informazioni per tutti

A volte partiamo dal presupposto che sia noto a tutti come

funzionano le tecnologie che ci rendono sempre più semplice la vita, ma,

dandolo per scontato ci perdiamo la complessità e la bellezza del potere della

conoscenza che ci permette di evolvere!

Parlando di tecnologie come NFC, ci siamo chiesti se è noto a tutti – dal

privato cittadino al gestore di grandi patrimoni immobiliari - cosa succede

esattamente quando accosti due dispositivi abilitati NFC.

Per farlo ci affidiamo alle semplici parole di Heros

Gaballo, direttore della business unit H2h di STS, un potente gestionale che si

avvale della tecnologia NFC per rendere semplice e vantaggiosa il management

dei grandi e complessi patrimoni impiantistici ed immobiliari.

“È più facile capire l’utilità e la potenza della tecnologia

NFC con un esempio concreto, valido per ognuno di noi. Supponiamo di

passeggiare lungo una strada e di imbatterci nel manifesto che annuncia il

prossimo concerto di Ligabue. Poiché la curiosità sui dettagli dell’evento ci

attanaglia, “scaviamo nella roccia” dell’informazione e vogliamo un dettaglio ed

i particolari dell’evento. Ci potremmo accorgere, allora, che sul manifesto vi

è una scritta che dice che sul poster vi è un tag NFC”.

I Tag stanno diventando sempre più diffusi, dalle piscine

agli impianti tecnologici, e saranno sempre più diffusi, anche sui manifesti!

“Notato il simbolo NFC sul manifesto – continua Heros - estraiamo

dalla tasca rapidamente il nostro smartphone e attiviamo un'applicazione di

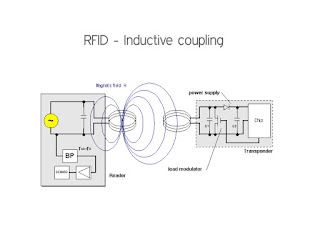

lettura NFC. L'attivazione dell'applicazione invia un segnale al chip NFC

all'interno del telefono. L'elettricità scorre attraverso il circuito del chip,

generando un campo magnetico debole. Questo significa che lo smartphone è un

dispositivo NFC attivo - utilizza l'alimentazione delle batterie per generare

un campo magnetico. Dunque porti il telefono fino al punto appropriato sul

poster. A questo punto, il debole campo magnetico generato dal telefono induce

un campo magnetico nel tag NFC all'interno del manifesto. Il campo magnetico

induce una corrente elettrica nel tag NFC, che non ha una propria alimentazione

- è un tag passivo

NFC. Questo crea un campo radio. Il campo radio generato dal

tag interagisce con il campo generato dal telefono. Il chip NFC nel telefono

rileva e decodifica il campo radio.

Le informazioni contenute nei bit del messaggio radio

portano ad un collegamento al video dell’ultimo successo di Ligabue suonato dal

vivo. L'applicazione ti offre dunque la possibilità di visitare direttamente il

link, e, se lo desideri, dal video acquistare direttamente i biglietti per il

concerto!”.

Un meccanismo semplice e potente per attivare lo scambio di

informazioni che si avvale delle possibilità della multimedialità ormai

diffusa. Alcune transazioni NFC possono comportare la connessione tra due

dispositivi alimentati. Potremmo voler scambiare alcune informazioni “di

contatto“ dal nostro telefono al telefono di un'altra persona. In uno scambio

di questo tipo, entrambi i dispositivi agiscono come componenti attivi e

passivi - quando attivo, un dispositivo invia informazioni e quando è passivo

accetta informazioni. Ci vogliono pochi attimi affinché i due telefoni possano

inviarsi reciprocamente le informazioni. Le nostre informazioni “di contatto”

si troveranno nel telefono dell'altra persona e viceversa.

“Un dispositivo NFC attivo può comunicare solo con un

dispositivo di destinazione alla volta – ricorda Heros - non è possibile

inviare un messaggio a più dispositivi su NFC. Il dispositivo attivo invierà

informazioni all'obiettivo e accetta solamente una risposta da tale

destinazione. Altri dispositivi NFC ignoreranno la comunicazione”.

È importante ricordare che lo standard NFC copre solo la

tecnologia di trasmissione effettiva, il medium. Non determina in alcun modo il

contenuto di tali trasmissioni. I vari hardware e le applicazioni che

incorporano chip NFC dettano quali informazioni verranno scambiate dalle “mani

digitali” in contatto. Mentre la tecnologia di trasmissione è standardizzata,

il contenuto che può muoversi non è.

La redazione